第三方支付為詐騙團伙洗錢:點一元支付 卡里少6800

受害人收到鏈接后打開的1元支付界面

受害人收到鏈接后打開的1元支付界面

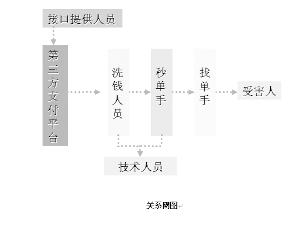

嫌疑人作案流程 警方供圖

嫌疑人作案流程 警方供圖以QQ群作為主要聯(lián)系手段,在網上發(fā)布廣告誘人上當,再利用木馬程序實施詐騙……昨天,鎮(zhèn)江揚中市公安局召開新聞發(fā)布會,通報了公安部掛牌督辦的“第三方支付平臺為詐騙團伙洗錢案”偵辦情況。現(xiàn)代快報記者了解到,涉案贓款資金大多從第三方支付平臺流轉,該團伙也包含第三方支付平臺的工作人員,這些“內鬼”負責將接口通道非法提供給洗錢人員,用來搭建第四方支付、結算平臺,并幫助處理投訴。

據悉,此案摧毀用于結算的第四方支付平臺3個、打掉為犯罪團伙非法提供接口并幫助處理投訴的第三方支付公司1個、查及非法接口32個,涉案金額2042.9萬元。

報案

低價Q幣沒買成

還被騙了6800元

去年8月22日,鎮(zhèn)江揚中市油坊鎮(zhèn)居民張女士報案稱,自己在網上以10元錢充2888個Q幣,點擊發(fā)送二維碼支付鏈接時,銀行卡被人轉走了6800元。

張女士昨天告訴記者,她比較喜歡玩電腦游戲,經常要充Q幣買裝備,當天,在她加入的一個“QQ炫舞游戲”群中,有人打廣告說,10元可以充2888個Q幣,而正常情況下買一個Q幣要花1塊錢。

“我就加QQ跟他聊天,后來我就用銀行卡轉了10塊錢給他,但是過了一會兒發(fā)現(xiàn)沒有Q幣到賬,我就問他是怎么回事。他就說需要支付1塊錢激活,還發(fā)了一個支付的二維碼給我,然后那個人就一直催我把銀行卡賬號、密碼還有手機驗證碼填上去。電腦上顯示的是我支付了1元錢,但是我把所有信息填完之后,銀行卡被扣了6800元。”

昨天,揚中公安局刑偵大隊副大隊長聶朝軍向記者揭露了騙子的伎倆。其實,就在張女士點擊第一個鏈接支付10元時,“找單手”(專門尋找受害者的詐騙人員)武某就已獲悉了她的支付信息——付款時用的是銀行卡還是支付寶、余額還有多少錢。

等張女士沒收到Q幣再聯(lián)系武某時,他將張女士介紹給了“秒單手”(專門實施詐騙的人員)隨某,隨某發(fā)給張女士的鏈接和頁面顯示只要再支付1元錢,但實際上金額在后臺已被篡改成6800元,在張女士提供了手機驗證碼等信息后,這筆錢就被轉走了。

去年9月11日,在常州市某小區(qū),辦案民警抓獲了武某。他交代,自己也曾是個受害者,在上當后他通過百度搜索得知了這種騙局的原理,他認為這種手段“還是蠻高端的”,就找到騙子云集的QQ群入行。

偵查

第三方支付平臺淪為洗錢工具

武某落網后,揚中警方將此案和鎮(zhèn)江京口區(qū)的2起類似案件串并,并成立代號為“822”的專案組。為進一步了解嫌疑人作案細節(jié),揚中市公安局副局長童國際還帶隊飛抵深圳開展工作。

偵查中,民警還發(fā)現(xiàn)了用于資金流轉、結算的相關支付平臺(下稱第四方支付平臺,上述QQ群里的人均在該平臺注冊),理清了犯罪流程——該團伙利用“找單手” 在網上以低價出售QQ幣為由誘人上當,“秒單手”再利用帶有木馬程序的支付鏈接和洗錢人員提供的結算通道,修改支付金額或竊取受害人的支付密碼,實施詐騙;騙來的錢則流入第四方支付平臺,平臺管理人員抽成10%后,再由“找單手”“秒單手”五五分成。

去年11月13日,專案指揮部派出6個取證組分赴廣東佛山、湖南衡陽、江蘇宿遷、浙江紹興等地,秘密調取了9個平臺服務器的數(shù)據。

揚中公安局刑偵大隊副大隊長聶朝軍說,本案中有3500名受害人的損失在千元以上,被騙得最多的達到10萬元。他們大多是二三十歲的年輕人。

抓捕

16個工作組分赴13省市

抓獲38名嫌疑人

去年11月27日,鎮(zhèn)江市公安局協(xié)調抽調100余名警力分成16個工作組赴13省市開展抓捕,12月2日凌晨0時,共抓獲犯罪嫌疑人26人,其中有洗錢人員6名、秒單手15名、找單手3名,技術員2名。

去年12月3日,聶朝軍帶領一組民警循線追捕到主要嫌疑人隨某(河南商丘籍人)的暫住地——海門市三星鎮(zhèn),從傍晚一直跟蹤到晚上10時許。

民警在抓捕時,遭遇隨某跳窗逃跑,由于天寒地凍,緊追不舍的民警在追捕中掉進糞池里,全然不顧,爬上來繼續(xù)追,直到將嫌疑人戴上手銬。

今年3月3日、9日、10日,鎮(zhèn)江市公安局網安支隊等技術人員連夜趕到上海,將第三方支付平臺、該市某信息科技有限公司客服經理沙某、銷售團隊負責人李某、風控部經理唐某相繼控制到手。

7月10日,“秒單手”許某、“找單手”陳某分別在南京、杭州落網。

警方對本案中另一重要犯罪嫌疑人、灌南縣孟興莊人柳某的抓捕,卻是對方炫富送上的大禮。

柳某專門在網上發(fā)鏈接作案,他在QQ上向隨某炫耀自己用贓款買了一輛售價20萬的轎車,將其在4S店買車的圖片放在網上曬。

“他說你看,我一個月的所得就買了這輛車子。”民警獲取到此情況后,按圖索驥,一直追到孟興莊,在當?shù)鼐降膮f(xié)助下,找到照片中的街道。

柳某到案后,對民警說的第一句話就是:“我知道你們在找我呢。”

最終,民警當場在其車上搜出20萬元贓款。

警方昨天提供的數(shù)據顯示,此案共抓獲犯罪嫌疑人38名,帶破案件3519起,摧毀用于結算的第四方支付平臺3個,打掉為犯罪團伙非法提供接口并幫助處理投訴的第三方支付公司1個,查及非法接口32個,涉案金額2042.9萬元。

幕后

支付平臺出“內鬼”

收取好處為詐騙團伙洗錢“此案的受害人遍布全國各地,查證難度、追捕難度系數(shù)堪稱近年來偵破各類案件之首。犯罪分子使用高科技手段作案,為防止受害人報案,每次成功盜取受害人銀行卡現(xiàn)金后,預先在QQ鏈接提示中植入另外一種木馬病毒,只要點擊,受害人的電腦隨之發(fā)生爆屏毀機。警方在取證過程中也被爆毀數(shù)臺電腦。”童國際告訴現(xiàn)代快報記者,除了涉案人員眾多、受害者遍布全國(已核實受害者3500多人)、詐騙團伙電腦技術高超外,第三方支付平臺的違規(guī)行為為犯罪提供條件也是本案一大特點。

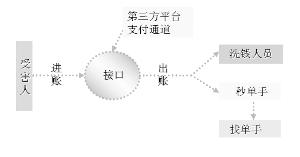

據了解,這個團伙案件中涉案贓款資金大多從第三方支付平臺流轉,偵查中,民警發(fā)現(xiàn)第三方支付公司在該案中非法向作案人提供接口、幫助處理投訴。

“詐騙平臺相連接的接口多由合法第三方支付公司提供。”辦案民警告訴記者,偵查人員選擇證據充分的某佳訊公司為突破口,挖出接口提供犯罪內幕情況,抓獲5名接口提供人員,其中1人為風控部經理,1人為客服部經理,1人為營銷中心團隊負責人。

經審查,該公司部分業(yè)務員對一些從事違法犯罪活動的客戶,會告知如何辦理“假五證”或直接幫助其辦理假證,并承諾幫助處理投訴或在接口封閉前通知客戶轉出資金,業(yè)務員每辦理一個接口收取4000元至6000元不等的費用,同時根據資金流量收取3%左右的費用。

“客服部是受理投訴的部門,風控部是核實處理投訴的部門,業(yè)務員與客服部和風控部相連接,發(fā)送截圖以獲取支付方式以及賬號余額等信息,交由上線繼續(xù)作案,其上線利用網上發(fā)布廣告,誘使受害人上當,每月定期獲取好處費。”民警介紹,作案嫌疑人員又建立專門的第四方支付平臺用于洗錢、統(tǒng)計結算詐騙、盜竊資金,從中結算分贓。

童國際昨天透露,結合此案,公安部對全國第三方支付平臺進行了整治。

目前,此案已移交檢察機關起訴。

提醒

只要不貪小便宜,騙子就拿你沒辦法

點開賣家發(fā)來的支付鏈接,電腦上顯示只付了一塊錢,但實際上銀行卡里的錢已經全部被轉走……揚中警方指出,類似的網絡交易騙局,在全國發(fā)生過多起,針對本案的特點,他們給網友列出了幾點建議:

1.不貪便宜。購買網絡虛擬產品一定要到正規(guī)官網購買,遇到低價出售QQ幣或游戲裝備時一定要提高警惕,以免上當受騙。

2.不要告知別人手機驗證碼。在利用銀行卡購買商品時,當點擊確認支付鏈接后,手機會收到支付驗證碼,同時短信內容上有真實的交易價格,購買者需看清金額再支付。

3.仔細甄別,嚴加防范。虛假網站雖然做得惟妙惟肖,但若仔細分辨,還是會發(fā)現(xiàn)差別。要注意域名,虛假網頁再逼真,與官網的域名也是有差別的,一旦發(fā)現(xiàn)域名多了“后綴”或篡改了“字母”,就一定要提高警惕了。

進入【新浪財經股吧】討論

- 油價跌勢“崩盤”!11月24日調整后92號汽油,11月25日麥價如何?

- 點燃數(shù)字引擎!2024滬港數(shù)字經濟協(xié)同高質量發(fā)展論壇在江橋舉行

- 順豐沖刺港股IPO,10月旺季營收勁增高達241億元

- 因提供誤導性信息,聯(lián)儲證券經紀人被罰!3家券商經紀業(yè)務5天共收5張罰單

- 世界鋼鐵協(xié)會:10月全球粗鋼產量為1.512億噸 同比提高0.4%

- 臨高開展創(chuàng)業(yè)成果展示交流會

- “持續(xù)是一種信仰”中國太保壽險2024年藍鯨協(xié)會年度峰會圓滿召開

- 業(yè)績增速連年下降,航空工業(yè)、中國電科的供應商今日申購 | 打新早知道

- 助力中小企業(yè)加快對接資本市場,“文化+科技”行業(yè)最新政策培訓會舉辦

- 人保健康:因傭金數(shù)據不真實等被罰22萬元,年內收多張罰單

- “百億”夢碎后,洽洽食品如何走出增長困局?

- 深入理解多重共線性: 基本原理、影響、檢驗與修正策略

- 啤酒、白酒賽道競爭加劇,華潤啤酒難尋第二增長曲線

- 國家稅務總局:1-9月支持科技創(chuàng)新和制造業(yè)發(fā)展減稅降費退稅超2萬億元

- 風電混塔滲透率今年將達60%,整機商或成行業(yè)主導

- 中鹽集團成員企業(yè),復合肥龍頭今日申購 | 打新早知道

- 蘭州銀行前三季度“增利不增收”,資產質量又現(xiàn)波動,不良率增至1.83%達三年來峰值

- 金價微跌!2024年11月4日各大金店黃金價格多少錢一克?

- 2024胡潤百富榜發(fā)布!江西新首富是他

- 少賺109億歐元!德系汽車三巨頭業(yè)績下滑:前三季度凈利縮減均超三成